PHP防止CSRF攻击的实用技巧

PHP动态网页面临CSRF(跨站请求伪造)威胁,掌握有效的防护技巧至关重要。本文深入探讨了PHP动态网页CSRF防护的核心策略——同步令牌模式(Synchronizer Token Pattern)。通过在用户会话中生成安全随机Token,并将其嵌入到表单隐藏字段或请求头中,服务器端严格比对Token的有效性,从而确保请求的真实性。同时,文章还介绍了SameSite Cookie、Referer检查等辅助手段,以提升防护等级。强调使用random_bytes()生成Token,并优先采用Laravel等框架内置机制,配合SameSite=Lax的Cookie策略,构建更安全的PHP应用。本文旨在帮助开发者全面理解CSRF原理,并掌握PHP动态网页CSRF防护的最佳实践,有效抵御潜在的安全风险。

答案:PHP动态网页的CSRF防护核心是通过同步令牌模式,结合SameSite Cookie、Referer检查等辅助手段,确保请求源于用户本意。具体为:会话中生成安全随机Token,嵌入表单隐藏字段或请求头,提交时在服务器端严格比对;建议使用random_bytes()生成Token并存于$_SESSION,避免泄露至URL,验证失败即终止请求;优先采用Laravel等框架内置机制,并配合SameSite=Lax的Cookie策略提升安全性。

PHP动态网页的CSRF防护,核心在于确保每一个敏感操作的请求都确实源于用户本人的意图,而非被第三方恶意站点所伪造。这通常通过引入一次性或会话绑定的“令牌”(Token)机制来实现,配合其他浏览器和服务器端的辅助策略,能有效识别并阻断那些冒充用户身份发出的请求。

解决方案

要为PHP动态网页提供可靠的CSRF防护,最普遍且行之有效的方法是采用同步令牌(Synchronizer Token Pattern)。具体步骤如下:

生成CSRF Token: 在用户会话开始时,或者在每次需要防护的表单渲染前,生成一个加密强度足够高的随机字符串作为CSRF Token。这个Token必须是不可预测的。

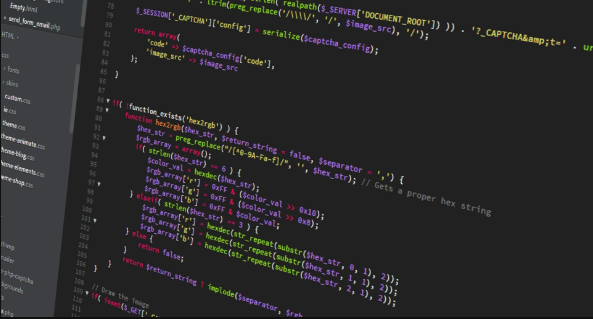

<?php session_start(); // 确保会话已启动 if (empty($_SESSION['csrf_token'])) { $_SESSION['csrf_token'] = bin2hex(random_bytes(32)); // 生成32字节的随机字符串,转换为十六进制 } // 获取当前会话的CSRF Token $csrf_token = $_SESSION['csrf_token']; ?>嵌入Token到表单或请求中: 将生成的Token嵌入到所有敏感操作的HTML表单中,通常作为一个隐藏字段。对于AJAX请求,可以将其放在请求头(如

X-CSRF-Token)或请求体中。<!-- HTML 表单示例 --> <form action="/process_sensitive_action.php" method="POST"> <input type="hidden" name="csrf_token" value="<?php echo htmlspecialchars($csrf_token); ?>"> <input type="text" name="data" placeholder="输入内容"> <button type="submit">提交</button> </form> <!-- AJAX 请求示例 (使用jQuery) --> <script> // 假设在页面某个地方获取了CSRF token const csrfToken = "<?php echo htmlspecialchars($csrf_token); ?>"; $.ajax({ url: '/api/sensitive_action', type: 'POST', data: { // 其他数据 'some_data': 'value' }, headers: { 'X-CSRF-Token': csrfToken // 将Token放入请求头 }, success: function(response) { console.log('Success:', response); }, error: function(xhr, status, error) { console.error('Error:', error); } }); </script>服务器端验证Token: 当接收到表单提交或AJAX请求时,在服务器端(处理请求的PHP脚本)获取请求中携带的Token,并与当前用户会话中存储的Token进行比对。

<?php session_start(); if ($_SERVER['REQUEST_METHOD'] === 'POST') { $submitted_token = $_POST['csrf_token'] ?? ''; // 从表单获取 // 对于AJAX,可能从 $_SERVER['HTTP_X_CSRF_TOKEN'] 获取 if (!isset($_SESSION['csrf_token']) || $submitted_token !== $_SESSION['csrf_token']) { // Token 不匹配或不存在,可能是CSRF攻击 // 记录日志,并拒绝请求,可以重定向到错误页面或显示错误信息 die('CSRF Token 验证失败!请求已被拒绝。'); } // Token 验证通过,继续处理业务逻辑 echo "操作成功执行!"; // 建议在成功处理后,重新生成或销毁Token,以防重放攻击(对于单次使用的Token) // unset($_SESSION['csrf_token']); // $_SESSION['csrf_token'] = bin2hex(random_bytes(32)); // 重新生成 } ?>这里我个人倾向于在每次成功验证后重新生成Token,或者至少对敏感操作使用单次有效的Token,这样可以有效防止Token被截获后的重放攻击。如果应用负载较高,或者用户体验要求Token不频繁失效,也可以选择在会话生命周期内保持Token不变,但需要确保Token的随机性和安全性。

跨站请求伪造(CSRF)的原理是什么,它如何威胁我的PHP应用?

坦白说,很多时候我们提到Web安全,CSRF(Cross-Site Request Forgery)这个词就跳出来了,但它到底是怎么一回事?简单来说,CSRF攻击就是攻击者诱导一个已经登录并被信任的用户,在用户不知情的情况下,向目标网站发送一个恶意请求。这个请求看起来是用户自己发出的,因为浏览器会自动携带用户的会话Cookie,让目标网站误以为这是合法操作。

想象一下这个场景:你登录了你的网上银行(假设是bank.com),浏览器里保存着你的登录会话Cookie。然后,你可能不小心点开了一个钓鱼邮件里的链接,或者访问了一个恶意网站(malicious.com)。这个恶意网站的页面里可能隐藏着一段代码,比如一个src属性指向了你的银行网站的一个转账接口,像这样:

或者一个自动提交的表单:

<input type="hidden" name="to" value="attacker"><input type="hidden" name="amount" value="10000">

当你的浏览器加载这个恶意页面时,它会尝试加载那个bank.com的Cookie还在你的浏览器里,浏览器会“好心”地把这些Cookie也一并发送到bank.com。对于bank.com来说,这个请求看起来就像是你的合法操作,因为它带着你的有效会话Cookie!结果就是,你的钱可能在不知不觉中就被转走了。

对于PHP应用而言,这种威胁是实实在在的。任何依赖Cookie进行身份验证,并且没有额外机制来验证请求来源的PHP应用都可能成为CSRF的受害者。这不仅仅是转账,它可以是修改用户密码、发布恶意内容、更改用户设置,甚至是执行管理员操作,只要这些操作可以通过GET或POST请求触发,并且依赖会话Cookie来验证用户身份。我个人觉得,理解它的原理,才能真正重视并做好防护,否则就只是机械地添加代码,却不清楚其背后的深意。

除了令牌(Token)机制,还有哪些辅助手段能提升PHP应用的CSRF防护等级?

虽然CSRF Token是抵御跨站请求伪造的“主力军”,但单靠它有时可能不够,或者说,结合其他辅助手段能让你的PHP应用防护更上一层楼,形成一个多层次的防御体系。在我看来,这些辅助手段主要包括:

SameSite Cookies属性: 这是现代浏览器提供的一个非常强大的防御机制。通过在设置Cookie时添加

SameSite属性,你可以指示浏览器在跨站请求中是否发送这些Cookie。SameSite=Lax(默认值,如果没有明确设置): 浏览器会在顶级导航(比如用户点击链接跳转)和GET形式的跨站请求中发送Cookie,但在其他跨站请求(如POST请求、SameSite=Strict: 这是最严格的模式,浏览器在任何跨站请求中都不会发送Cookie,即使是点击链接跳转。这提供了最高的安全性,但可能会影响一些正常的跨站体验(比如从第三方网站跳转回你的网站后需要重新登录)。- PHP实现: 在

setcookie()函数中添加SameSite选项。setcookie('session_id', $sessionId, [ 'expires' => time() + 3600, 'path' => '/', 'domain' => '.yourdomain.com', // 替换为你的域名 'secure' => true, // 仅通过HTTPS发送 'httponly' => true, // 阻止JavaScript访问 'samesite' => 'Lax' // 或 'Strict' ]);我个人觉得,

SameSite=Lax是一个很好的平衡点,既能提供不错的防护,又不会过度影响用户体验。

Referer Header 检查: 这是一个辅助性的检查,它的原理是检查HTTP请求头中的

Referer字段,看请求是否来自你的合法域名。if (isset($_SERVER['HTTP_REFERER'])) { $referer = parse_url($_SERVER['HTTP_REFERER'], PHP_URL_HOST); $allowed_host = 'yourdomain.com'; // 替换为你的域名 if ($referer !== $allowed_host) { // Referer 不匹配,可能是CSRF或非法请求 // 拒绝请求 die('Referer 验证失败!'); } }然而,

Referer头并非百分之百可靠。用户或浏览器设置可能禁用它,或者某些代理服务器会修改它,甚至HTTPS到HTTP的跳转时,Referer头也可能被移除。所以,它只能作为次要的、辅助性的检查,不能作为主要防御手段。自定义请求头(针对AJAX请求): 对于使用JavaScript发起的AJAX请求,可以要求客户端在请求中包含一个自定义的HTTP头,例如

X-Requested-With或X-CSRF-Protection,并设置一个特定值。由于浏览器同源策略的限制,恶意网站通常无法通过AJAX请求设置自定义HTTP头到你的域名。// 客户端JS (例如使用Fetch API) fetch('/api/sensitive_action', { method: 'POST', headers: { 'Content-Type': 'application/json', 'X-CSRF-Protection': 'some_unique_value' // 自定义头 // 如果同时使用Token,可以 'X-CSRF-Token': csrfToken }, body: JSON.stringify({ data: 'value' }) }); // 服务器端PHP if (isset($_SERVER['HTTP_X_CSRF_PROTECTION']) && $_SERVER['HTTP_X_CSRF_PROTECTION'] === 'some_unique_value') { // 验证通过 } else { // 拒绝请求 }这个方法对AJAX请求特别有效,因为浏览器会为跨域的自定义头请求发起一个“预检请求”(OPTIONS),而恶意站点通常无法通过这个预检。

敏感操作的二次验证: 对于那些影响巨大的操作,比如修改密码、转账、删除账户等,可以在执行前要求用户重新输入密码、进行短信验证码、或者通过CAPTCHA验证。这能大大提高攻击成本,即使CSRF Token被绕过,攻击者也难以完成最终操作。

综合来看,我建议将CSRF Token作为主要防线,并尽可能地利用SameSite Cookies属性,同时考虑在AJAX请求中加入自定义头。对于极度敏感的操作,二次验证是不可或缺的。

在PHP应用中实现CSRF Token防护时,有哪些常见的陷阱和最佳实践?

即便我们理解了CSRF Token的原理,并在PHP中尝试实现它,过程中还是有一些“坑”和一些能让防护更稳固的最佳实践。我个人在实践中也遇到过一些问题,所以在这里分享一下我的经验:

Token的生成和存储:

- 陷阱: 使用弱随机数生成器(如

rand()或mt_rand())生成Token。这些函数生成的随机数可能不够随机,容易被猜测。将Token直接存储在Cookie中,而不是服务器端的Session中。Cookie是客户端可访问的,容易被篡改或窃取。 - 最佳实践: 始终使用加密安全的随机数生成器,如PHP 7+的

random_bytes()配合bin2hex()。Token必须存储在服务器端的$_SESSION中,并且与用户的会话绑定。// 正确的Token生成 $_SESSION['csrf_token'] = bin2hex(random_bytes(32));

- 陷阱: 使用弱随机数生成器(如

Token的生命周期和管理:

- 陷阱: Token永不失效,或者每次请求都重新生成一个新Token。永不失效的Token一旦泄露,攻击者可以长时间利用。每次请求都重新生成Token会带来用户体验问题,比如用户在多个标签页操作时,一个标签页提交后,另一个标签页的Token就失效了。

- 最佳实践: 采用“会话绑定Token”策略,即一个Token在用户会话期间保持不变,或者在一定时间后(比如30分钟到1小时)过期。对于非常敏感的操作,可以考虑使用“单次使用Token”,即Token验证成功后立即失效并重新生成。这需要更复杂的逻辑来管理。我倾向于会话绑定,但在关键操作后刷新Token,兼顾安全与体验。

Token的泄露风险:

- 陷阱: 将Token暴露在URL参数中(如

example.com/action?csrf_token=abc)。这会使得Token在浏览器历史记录、服务器日志、以及通过Referer头等方式泄露。 - 最佳实践: 始终将Token放在POST请求的隐藏表单字段中,或作为AJAX请求的请求头/请求体。确保整个网站都使用HTTPS,防止Token在传输过程中被窃听。

- 陷阱: 将Token暴露在URL参数中(如

Token的验证逻辑:

- 陷阱: 验证逻辑不严谨,例如只检查Token是否存在,而不检查其值是否匹配。或者在验证失败后,没有明确的错误处理,导致攻击者可以反复尝试。

- 最佳实践: 严格比对提交的Token和会话中的Token。验证失败后,应该立即终止请求,并向用户返回一个清晰的错误信息,或者重定向到登录页,并考虑记录安全日志。不要直接暴露敏感的错误信息。

框架与库的利用:

- 陷阱: 试图“重新发明轮子”,自己从头实现所有CSRF防护逻辑,这很容易引入新的漏洞。

- 最佳实践: 如果你的PHP应用是基于现代框架(如Laravel、Symfony、Yii等)构建的,那么它们通常都内置了成熟且经过验证的CSRF防护机制。我强烈建议你优先使用这些框架提供的功能,它们通常已经考虑到了上述的陷阱和最佳实践,并且集成度很高,能大大简化开发工作。例如,Laravel的Blade模板引擎会自动为表单添加CSRF字段,并且提供了方便的验证中间件。

总而言之,CSRF Token的实现并非仅仅是复制粘贴几行代码那么简单,它需要对Token的生命周期、存储、传输以及错误处理有深入的理解。细致入微的考虑和对安全最佳实践的遵循,才能真正构建起一道坚固的防线。

终于介绍完啦!小伙伴们,这篇关于《PHP防止CSRF攻击的实用技巧》的介绍应该让你收获多多了吧!欢迎大家收藏或分享给更多需要学习的朋友吧~golang学习网公众号也会发布文章相关知识,快来关注吧!

EdgeDev关闭资讯栏教程

EdgeDev关闭资讯栏教程

- 上一篇

- EdgeDev关闭资讯栏教程

- 下一篇

- Golang文件操作入门与实用技巧

-

- 文章 · php教程 | 1分钟前 |

- PHP实时输出断网重连会丢数据吗

- 330浏览 收藏

-

- 文章 · php教程 | 47分钟前 |

- UPDATE语句返回NULL原因及解决方法

- 491浏览 收藏

-

- 文章 · php教程 | 50分钟前 |

- PHP反射机制详解与使用实例

- 201浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP数组权重排序与评分实现技巧

- 316浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- cURL错误码60解决方法大全

- 351浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- 网页嵌入PHP链接失败AJAX调试方法

- 489浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP分页类实现教程详解

- 234浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP上传文件到服务器的完整步骤

- 229浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- 负载均衡原理与流量分发解析

- 437浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP调用听书插件关闭自动播放技巧

- 448浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP安全漏洞与防御方法全解析

- 412浏览 收藏

-

- 文章 · php教程 | 2小时前 |

- PHP压缩文件夹教程:节省空间技巧

- 456浏览 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 485次学习

-

- ChatExcel酷表

- ChatExcel酷表是由北京大学团队打造的Excel聊天机器人,用自然语言操控表格,简化数据处理,告别繁琐操作,提升工作效率!适用于学生、上班族及政府人员。

- 4128次使用

-

- Any绘本

- 探索Any绘本(anypicturebook.com/zh),一款开源免费的AI绘本创作工具,基于Google Gemini与Flux AI模型,让您轻松创作个性化绘本。适用于家庭、教育、创作等多种场景,零门槛,高自由度,技术透明,本地可控。

- 4479次使用

-

- 可赞AI

- 可赞AI,AI驱动的办公可视化智能工具,助您轻松实现文本与可视化元素高效转化。无论是智能文档生成、多格式文本解析,还是一键生成专业图表、脑图、知识卡片,可赞AI都能让信息处理更清晰高效。覆盖数据汇报、会议纪要、内容营销等全场景,大幅提升办公效率,降低专业门槛,是您提升工作效率的得力助手。

- 4365次使用

-

- 星月写作

- 星月写作是国内首款聚焦中文网络小说创作的AI辅助工具,解决网文作者从构思到变现的全流程痛点。AI扫榜、专属模板、全链路适配,助力新人快速上手,资深作者效率倍增。

- 5875次使用

-

- MagicLight

- MagicLight.ai是全球首款叙事驱动型AI动画视频创作平台,专注于解决从故事想法到完整动画的全流程痛点。它通过自研AI模型,保障角色、风格、场景高度一致性,让零动画经验者也能高效产出专业级叙事内容。广泛适用于独立创作者、动画工作室、教育机构及企业营销,助您轻松实现创意落地与商业化。

- 4726次使用

-

- PHP技术的高薪回报与发展前景

- 2023-10-08 501浏览

-

- 基于 PHP 的商场优惠券系统开发中的常见问题解决方案

- 2023-10-05 501浏览

-

- 如何使用PHP开发简单的在线支付功能

- 2023-09-27 501浏览

-

- PHP消息队列开发指南:实现分布式缓存刷新器

- 2023-09-30 501浏览

-

- 如何在PHP微服务中实现分布式任务分配和调度

- 2023-10-04 501浏览