PHP注入漏洞检测全攻略

学习知识要善于思考,思考,再思考!今天golang学习网小编就给大家带来《PHP注入检测方法详解》,以下内容主要包含等知识点,如果你正在学习或准备学习文章,就都不要错过本文啦~让我们一起来看看吧,能帮助到你就更好了!

答案:PHP代码审计中常见注入类型包括SQL注入、命令注入、文件包含、反序列化漏洞和XSS。需通过追踪用户输入、审查敏感函数调用及上下文处理,结合预处理、输入验证与编码等措施进行防御。

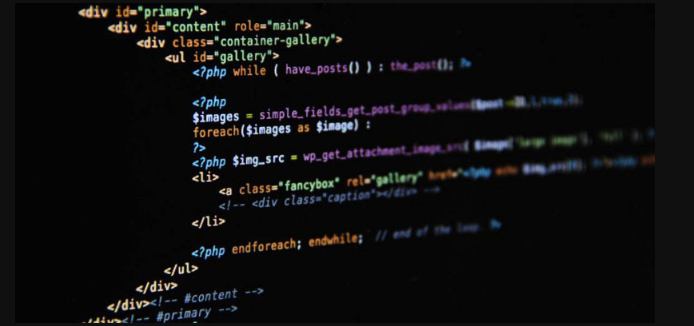

在PHP代码审计中,注入检测的核心在于识别并阻止未经验证或不当处理的用户输入,被恶意利用来执行非预期的代码或命令。这不仅仅是寻找SQL语句中的漏洞,更是一个涉及数据流、执行上下文和安全边界的全面审查过程。

解决方案

进行PHP代码注入检测,我通常会从几个关键维度入手。首先是数据输入点,所有来自外部的输入,无论是$_GET、$_POST、$_COOKIE、$_REQUEST,还是文件上传甚至$_SERVER变量,都是潜在的攻击源。我们需要追踪这些输入如何流向敏感函数。

第二个是敏感函数的使用。这包括数据库查询函数(如mysqli_query、PDO::query、PDO::exec)、系统命令执行函数(如exec、shell_exec、system、passthru、反引号`)、文件操作函数(如include、require、file_get_contents、file_put_contents,尤其是路径可控的情况),以及代码执行函数(如eval、assert、create_function)。当用户输入直接或间接传入这些函数,且未经充分的验证和过滤时,注入风险便会大幅升高。

我个人在审计时,会特别关注以下几个方面:

- 输入验证与净化:检查应用程序是否对所有用户输入进行了严格的验证(例如,预期是数字就只接受数字,预期是邮箱就验证邮箱格式),并根据其使用上下文进行适当的净化(如

htmlspecialchars用于HTML输出,mysqli_real_escape_string或预处理语句用于SQL查询,escapeshellarg用于命令行参数)。一个常见的错误是只做了一层过滤,但后续处理又引入了新的上下文。 - 预处理语句与参数化查询:对于数据库操作,这是防御SQL注入的黄金法则。我倾向于检查所有数据库交互是否都使用了预处理语句(PDO或MySQLi的

prepare和execute方法),而不是简单地拼接字符串。如果发现大量的字符串拼接,那基本上就是高风险区。 - 上下文敏感的输出编码:数据在不同环境中展现时,需要针对该环境进行编码。例如,在HTML中显示用户输入需要HTML实体编码,在JavaScript中需要JS编码。很多时候,开发者会忘记这一点,导致跨站脚本(XSS)漏洞,虽然不是严格意义上的“后端代码注入”,但其危害同样不容小觑。

- 文件路径的控制:当

include或require等文件操作函数接受用户输入作为路径时,如果没有严格的白名单或路径规范化处理,就可能导致本地文件包含(LFI)甚至远程文件包含(RFI)漏洞。 - 反序列化漏洞:

unserialize()函数如果处理了不可信的用户输入,可能触发PHP对象的魔术方法,进而导致任意代码执行。这是一个相对复杂但越来越常见的攻击面。

我通常会结合静态代码分析工具(如PHPStan、Psalm,或更专业的SAST工具如RIPS)进行初步扫描,它们能快速标记出潜在的敏感函数调用和数据流。但工具毕竟是工具,它们往往会有误报,也难以理解复杂的业务逻辑和上下文,所以人工审查是不可或缺的,它能帮助我深入理解代码的意图,识别那些工具难以捕捉的逻辑漏洞。

PHP代码审计中,常见的注入类型有哪些?

在我多年的代码审计经验中,PHP应用程序面临的注入攻击种类繁多,但最常见且危害最大的,往往集中在以下几个方面。理解这些类型,是进行有效检测的第一步。

首先,也是最广为人知的,是SQL注入(SQL Injection)。这无疑是PHP应用中最普遍的注入类型。当用户输入的数据被直接拼接到SQL查询语句中,而没有经过适当的转义或参数化处理时,攻击者就可以通过构造恶意输入,改变查询的逻辑,甚至执行任意数据库命令。这可以导致数据泄露、篡改,甚至数据库服务器的完全控制。

其次,命令注入(Command Injection)也不容忽视。PHP提供了exec()、shell_exec()、system()、passthru()以及反引号运算符等函数,用于执行操作系统命令。如果这些函数将未经充分净化的用户输入作为命令的一部分,攻击者就能执行任意的系统命令,从而完全控制服务器。这种漏洞的危害性极高,因为它直接触及了底层操作系统。

再来是文件包含注入(File Inclusion),这包括本地文件包含(LFI)和远程文件包含(RFI)。当include()、require()、include_once()、require_once()等函数的文件路径参数可由用户控制时,攻击者可以指定服务器上的任意文件(LFI),或甚至远程服务器上的文件(RFI)来执行。通过包含恶意文件,攻击者可以读取敏感信息、执行任意PHP代码,甚至获取WebShell。

对象注入(Object Injection),也称反序列化漏洞,虽然不如SQL注入那么直观,但其潜在危害同样巨大。当unserialize()函数处理了来自不可信源的序列化字符串时,攻击者可以构造恶意对象,通过PHP的“魔术方法”(如__wakeup()、__destruct()等)来触发非预期的行为,最终可能导致任意代码执行。这需要对PHP对象的生命周期和序列化机制有较深的理解。

此外,还有跨站脚本(Cross-Site Scripting, XSS),虽然它主要影响客户端浏览器,但其根源往往在于服务器端未能正确地对用户输入进行HTML编码,导致恶意脚本被注入到网页中。这可能导致会话劫持、钓鱼攻击等。虽然不是直接的后端代码执行,但它利用了服务器对数据的处理不当。

不那么常见但依然存在的,还有如LDAP注入(当应用程序与LDAP服务器交互时)、XPath注入(在处理XML数据时)等。这些都要求我们审计时,不仅要关注最常见的漏洞,也要对整个数据流和所有外部交互点保持警惕。

如何通过代码审查有效识别PHP中的SQL注入漏洞?

识别PHP中的SQL注入漏洞,在我看来,需要一种系统性的、结合人工经验与工具辅助的方法。它远不止于“搜索mysql_query”那么简单,而是要深入理解数据流和上下文。

首先,我会从数据库交互点入手。我会查找所有与数据库进行交互的PHP函数或方法调用,例如mysqli_query()、PDO::query()、PDO::exec(),以及一些框架或ORM提供的查询构建器方法。对于遗留系统,可能还会遇到mysql_query()这样的函数。这些都是潜在的风险区域。

接下来,关键在于追踪用户输入。我会逆向或正向追踪所有来自$_GET、$_POST、$_REQUEST、$_COOKIE甚至$_SERVER(比如HTTP_REFERER、USER_AGENT)等超全局变量的数据,看看它们是否最终被用于构建SQL查询。如果一个用户输入变量在没有任何过滤或转义的情况下,直接被拼接到SQL查询字符串中,那几乎可以断定存在SQL注入漏洞。

一个非常明确的危险信号是字符串拼接SQL。当看到如下模式时,我就会立刻警觉:

$id = $_GET['id']; $sql = "SELECT * FROM users WHERE id = " . $id; // 危险! $result = mysqli_query($conn, $sql);

在这种情况下,如果$_GET['id']的值是1 OR 1=1,那么查询就会变成SELECT * FROM users WHERE id = 1 OR 1=1,导致查询所有用户数据。

相反,我会寻找预处理语句(Prepared Statements)的使用。这是防御SQL注入最有效且推荐的方法。PDO和MySQLi都提供了这种机制:

// PDO 示例

$stmt = $pdo->prepare("SELECT * FROM users WHERE id = :id");

$stmt->bindParam(':id', $id);

$stmt->execute();

// MySQLi 示例

$stmt = $mysqli->prepare("SELECT * FROM users WHERE id = ?");

$stmt->bind_param("i", $id); // "i" 表示整数类型

$stmt->execute();如果代码中广泛使用了预处理语句,并且参数是正确绑定的(而不是再次拼接),那么SQL注入的风险就会大大降低。但要注意,即使使用了预处理,如果参数绑定时仍然将用户输入直接拼接,或者在ORDER BY、LIMIT等子句中直接拼接,依然可能存在漏洞。对于这些特殊子句,通常需要通过白名单验证来确保安全。

此外,我还会检查是否使用了特定的转义函数,如mysqli_real_escape_string()。虽然不如预处理语句安全,但在某些无法使用预处理的场景下,它是必要的。但addslashes()这样的函数通常是不够的,因为它不考虑字符集,且可能被绕过。

最后,一个容易被忽视的点是框架或ORM的使用。虽然现代框架如Laravel、Symfony等通常会默认使用预处理语句来防止SQL注入,但如果开发者绕过框架的ORM层,直接执行原生SQL查询,或者在查询构建器中使用了不当的raw()方法,同样可能引入漏洞。所以,即使是基于框架的应用,也需要对原生SQL查询部分进行重点审计。

除了SQL注入,PHP代码审计还需要关注哪些非SQL注入的潜在风险?

当然,SQL注入只是冰山一角。在PHP代码审计中,我发现很多非SQL注入的漏洞同样具有高风险,而且常常被经验不足的开发者所忽视。

首先,命令注入(Command Injection)是一个非常直接且危险的威胁。PHP提供了多种执行系统命令的函数,如exec()、shell_exec()、system()、passthru(),以及反引号运算符 `。如果这些函数将未经充分净化的用户输入作为命令的一部分,攻击者就可以执行任意的操作系统命令。例如,一个允许用户ping一个IP地址的功能,如果直接将用户输入的IP拼接到ping命令中,就可能被利用。防御这种攻击,关键在于使用escapeshellarg()来转义单个参数,或escapeshellcmd()来转义整个命令字符串,但最好的做法是避免在这些函数中直接使用用户输入,或者通过白名单机制严格限制可执行的命令和参数。

其次,文件包含漏洞(File Inclusion),特别是本地文件包含(LFI)和远程文件包含(RFI)。当include()、require()等函数的文件路径参数可由用户控制时,攻击者可以指定服务器上的任意文件。比如,一个页面根据URL参数加载不同的模板文件,如果参数未经验证,攻击者可能通过?page=../../../../etc/passwd来读取敏感系统文件。远程文件包含则更为危险,它允许攻击者从外部服务器加载并执行恶意PHP代码。防御这类漏洞,最有效的方法是使用白名单来限制可包含的文件,或者至少使用basename()来确保路径不包含目录遍历符,并且禁用allow_url_include。

再者,对象注入(Object Injection),即反序列化漏洞,是近年来越来越受关注的一个点。PHP的unserialize()函数用于将序列化的字符串转换回PHP对象。如果应用程序将来自不可信源的序列化数据传递给unserialize(),攻击者可以构造恶意序列化字符串,当PHP尝试反序列化时,会触发特定对象的“魔术方法”(如__wakeup()、__destruct()等),进而执行任意代码。这通常需要结合已知的gadget链才能利用,但其危害不容小觑。避免这种风险的最佳实践是绝不反序列化来自不可信源的数据。

代码执行注入也是一个极端危险的类别。PHP中的eval()、assert()以及create_function()等函数可以直接执行字符串形式的PHP代码。如果这些函数接收了用户输入,那么攻击者就可以注入并执行任意的PHP代码,这相当于直接在服务器上获得了Shell权限。这类函数在生产环境中应极力避免使用用户输入,或者在极少数必须使用的场景下,必须进行极其严格的输入验证和白名单过滤。

最后,HTTP头注入(HTTP Header Injection)也值得一提。当应用程序使用header()函数设置HTTP响应头,并且将未经充分过滤的用户输入直接拼接到头信息中时,攻击者可以通过注入换行符(%0a或%0d%0a)来添加额外的HTTP头,甚至注入完整的HTTP响应,从而导致会话固定、缓存投毒等问题。防御措施是确保在设置HTTP头时,对用户输入进行严格过滤,移除所有换行符。

这些非SQL注入的风险,每一个都可能导致严重的后果,因此在代码审计时,我们必须保持一个全面的视角,不仅仅盯着数据库,还要关注所有与外部交互、文件操作、命令执行以及序列化相关的代码点。

以上就是本文的全部内容了,是否有顺利帮助你解决问题?若是能给你带来学习上的帮助,请大家多多支持golang学习网!更多关于文章的相关知识,也可关注golang学习网公众号。

CSS元素缩放动画实现方法

CSS元素缩放动画实现方法

- 上一篇

- CSS元素缩放动画实现方法

- 下一篇

- JS异步错误处理:Task与Either指南

-

- 文章 · php教程 | 51分钟前 |

- PHP安装与Redis扩展配置详解

- 337浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP源码安装流程与依赖检查详解

- 105浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- 多项目PHP源码如何隔离?配置文件详解

- 255浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP如何识别文件类型方法

- 248浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP递归获取对象嵌套属性技巧

- 397浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP报500错误无日志怎么查?

- 295浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP图片处理GD与Imagick详解

- 126浏览 收藏

-

- 文章 · php教程 | 1小时前 |

- PHP获取软链接指向路径的实现方法

- 297浏览 收藏

-

- 文章 · php教程 | 2小时前 |

- PHP设置只读变量属性方法

- 188浏览 收藏

-

- 文章 · php教程 | 2小时前 |

- PHP函数如何用Python调用API实现

- 306浏览 收藏

-

- 文章 · php教程 | 2小时前 |

- PHP输出JSON数据的简单方法

- 271浏览 收藏

-

- 文章 · php教程 | 2小时前 |

- WordPressfooter.phpceil()类型错误解决方法

- 471浏览 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 485次学习

-

- ChatExcel酷表

- ChatExcel酷表是由北京大学团队打造的Excel聊天机器人,用自然语言操控表格,简化数据处理,告别繁琐操作,提升工作效率!适用于学生、上班族及政府人员。

- 4114次使用

-

- Any绘本

- 探索Any绘本(anypicturebook.com/zh),一款开源免费的AI绘本创作工具,基于Google Gemini与Flux AI模型,让您轻松创作个性化绘本。适用于家庭、教育、创作等多种场景,零门槛,高自由度,技术透明,本地可控。

- 4456次使用

-

- 可赞AI

- 可赞AI,AI驱动的办公可视化智能工具,助您轻松实现文本与可视化元素高效转化。无论是智能文档生成、多格式文本解析,还是一键生成专业图表、脑图、知识卡片,可赞AI都能让信息处理更清晰高效。覆盖数据汇报、会议纪要、内容营销等全场景,大幅提升办公效率,降低专业门槛,是您提升工作效率的得力助手。

- 4346次使用

-

- 星月写作

- 星月写作是国内首款聚焦中文网络小说创作的AI辅助工具,解决网文作者从构思到变现的全流程痛点。AI扫榜、专属模板、全链路适配,助力新人快速上手,资深作者效率倍增。

- 5827次使用

-

- MagicLight

- MagicLight.ai是全球首款叙事驱动型AI动画视频创作平台,专注于解决从故事想法到完整动画的全流程痛点。它通过自研AI模型,保障角色、风格、场景高度一致性,让零动画经验者也能高效产出专业级叙事内容。广泛适用于独立创作者、动画工作室、教育机构及企业营销,助您轻松实现创意落地与商业化。

- 4703次使用

-

- PHP技术的高薪回报与发展前景

- 2023-10-08 501浏览

-

- 基于 PHP 的商场优惠券系统开发中的常见问题解决方案

- 2023-10-05 501浏览

-

- 如何使用PHP开发简单的在线支付功能

- 2023-09-27 501浏览

-

- PHP消息队列开发指南:实现分布式缓存刷新器

- 2023-09-30 501浏览

-

- 如何在PHP微服务中实现分布式任务分配和调度

- 2023-10-04 501浏览