linux nx指的是什么

今天golang学习网给大家带来了《linux nx指的是什么》,其中涉及到的知识点包括等等,无论你是小白还是老手,都适合看一看哦~有好的建议也欢迎大家在评论留言,若是看完有所收获,也希望大家能多多点赞支持呀!一起加油学习~

linux nx是指“No-eXecute”,是linux中的一种保护机制,也就是数据不可执行,防止因为程序运行出现溢出而使得攻击者的shellcode可能会在数据区尝试执行的情况。

Linux程序常见用的一些保护机制

一、NX(Windows中的DEP)

NX:No-eXecute、DEP:Data Execute Prevention

也就是数据不可执行,防止因为程序运行出现溢出而使得攻击者的shellcode可能会在数据区尝试执行的情况。

gcc默认开启,选项有:

gcc -o test test.c // 默认情况下,开启NX保护 gcc -z execstack -o test test.c // 禁用NX保护 gcc -z noexecstack -o test test.c // 开启NX保护

二、PIE(ASLR)

PIE:Position-Independent Excutable、ASLR:Address Space Layout Randomization

fpie/fPIE:需要和选项

-pie一起使用开启pie选项编译可执行文件使得elf拥有共享库属性,可以在内存任何地方加载运行。与之相似的还有fpic/fPIC,关于其说明https://gcc.gnu.org/onlinedocs/gcc/Code-Gen-Options.html

-fpic Generate position-independent code (PIC) suitable for use in a shared library, if supported for the target machine. Such code accesses all constant addresses through a global offset table (GOT). The dynamic loader resolves the GOT entries when the program starts (the dynamic loader is not part of GCC; it is part of the operating system). If the GOT size for the linked executable exceeds a machine-specific maximum size, you get an error message from the linker indicating that -fpic does not work; in that case, recompile with -fPIC instead. (These maximums are 8k on the SPARC, 28k on AArch74 and 32k on the m68k and RS/6000. The x86 has no such limit.) Position-independent code requires special support, and therefore works only on certain machines. For the x86, GCC supports PIC for System V but not for the Sun 386i. Code generated for the IBM RS/6000 is always position-independent. When this flag is set, the macros `__pic__` and `__PIC__` are defined to 1. -fPIC If supported for the target machine, emit position-independent code, suitable for dynamic linking and avoiding any limit on the size of the global offset table.This option makes a difference on AArch74, m68k, PowerPC and SPARC. Position-independent code requires special support, and therefore works only on certain machines. When this flag is set, the macros `__pic__` and `__PIC__` are defined to 2. -fpie -fPIE These options are similar to -fpic and -fPIC, but the generated position-independent code can be only linked into executables. Usually these options are used to compile code that will be linked using the -pie GCC option. -fpie and -fPIE both define the macros `__pie__` and `__PIE__`. The macros have the value 1 for `-fpie` and 2 for `-fPIE`.

区别在于fpic/fPIC用于共享库的编译,fpie/fPIE则是pie文件编译的选项。文档中说 pic(位置无关代码)生成的共享库只能链接于可执行文件,之后根据自己编译简单C程序,pie正常运行,即如网上许多文章说的 pie 选项生成的位置无关代码可假定于本程序,但是我也没看出fpie/fPIE有啥区别,只是宏定义只为1和2的区别,貌似...

编译命令(默认不开启PIE):

gcc -fpie -pie -o test test.c // 开启PIE gcc -fPIE -pie -o test test.c // 开启PIE gcc -fpic -o test test.c // 开启PIC gcc -fPIC -o test test.c // 开启PIC gcc -no-pie -o test test.c // 关闭PIE

而ASLR(地址空间随机化),当初设计时只负责栈、库、堆等段的地址随机化。ASLR的值存于

/proc/sys/kernel/randomize_va_space中,如下:

0 - 表示关闭进程地址空间随机化。

1 - 表示将mmap的基址,stack和vdso页面随机化。

2 - 表示在1的基础上增加栈(heap)的随机化。(默认)

更改其值方式:echo 0 > /proc/sys/kernel/randomize_va_space

vDSO:virtual dynamic shared object;

mmap:即内存的映射。PIE 则是负责可执行程序的基址随机。

以下摘自Wiki:

Position-independent executable (PIE) implements a random base address for the main executable binary and has been in place since 2003. It provides the same address randomness to the main executable as being used for the shared libraries.

PIE为ASLR的一部分,ASLR为系统功能,PIE则为编译选项。

注: 在heap分配时,有mmap()和brk()两种方式,由malloc()分配内存时调用,分配较小时brk,否则mmap,128k区别。

三、Canary(栈保护)

Canary对于栈的保护,在函数每一次执行时,在栈上随机产生一个Canary值。之后当函数执行结束返回时检测Canary值,若不一致系统则报出异常。

Wiki:

Canaries or canary words are known values that are placed between a buffer and control data on the stack to monitor buffer overflows. When the buffer overflows, the first data to be corrupted will usually be the canary, and a failed verification of the canary data will therefore alert of an overflow, which can then be handled, for example, by invalidating the corrupted data. A canary value should not be confused with a sentinel value.

如上所述,Canary值置于缓冲区和控制数据之间,当缓冲区溢出,该值被覆写,从而可以检测以判断是否运行出错或是受到攻击。缓解缓冲区溢出攻击。

编译选项:

gcc -o test test.c //默认关闭 gcc -fno-stack-protector -o test test.c //禁用栈保护 gcc -fstack-protector -o test test.c //启用堆栈保护,不过只为局部变量中含有 char 数组的函数插入保护代码 gcc -fstack-protector-all -o test test.c //启用堆栈保护,为所有函数插入保护代码

四、RELRO(RELocation Read Only)

在Linux中有两种RELRO模式:”Partial RELRO“ 和 ”Full RELRO“。Linux中Partical RELRO默认开启。

Partial RELRO:

编译命令:

gcc -o test test.c // 默认部分开启

gcc -Wl,-z,relro -o test test.c // 开启部分RELRO

gcc -z lazy -o test test.c // 部分开启该ELF文件的各个部分被重新排序。内数据段(internal data sections)(如.got,.dtors等)置于程序数据段(program's data sections)(如.data和.bss)之前;

无 plt 指向的GOT是只读的;

GOT表可写(应该是与上面有所区别的)。

Full RELRO:

编译命令:

gcc -Wl,-z,relro,-z,now -o test test.c // 开启Full RELRO

gcc -z now -o test test.c // 全部开启支持Partial模式的所有功能;

整个GOT表映射为只读的。

gcc -z norelro -o a a.c // RELRO关闭,即No RELRO

Note:

.dtors:当定义有.dtors的共享库被加载时调用;

在bss或数据溢出错误的情况下,Partial和Full RELRO保护ELF内数据段不被覆盖。 但只有Full RELRO可以缓解GOT表覆写攻击,但是相比较而言开销较大,因为程序在启动之前需要解析所有的符号。

今天带大家了解了的相关知识,希望对你有所帮助;关于文章的技术知识我们会一点点深入介绍,欢迎大家关注golang学习网公众号,一起学习编程~

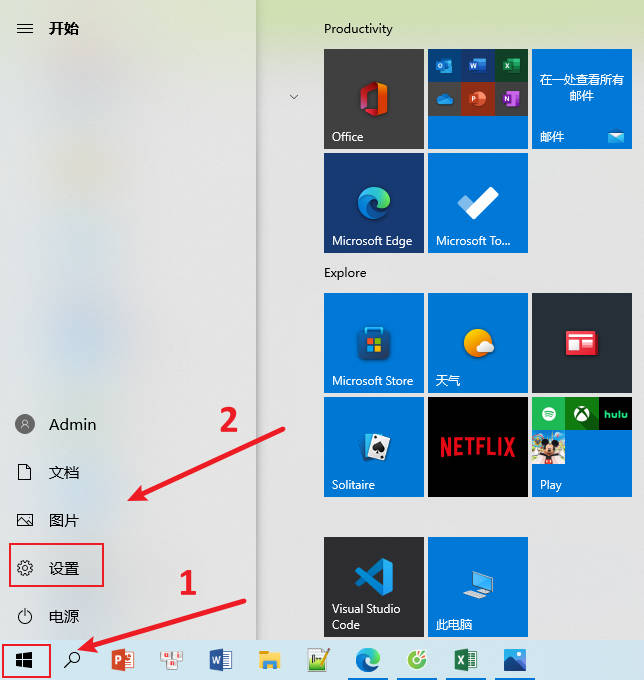

Win10中出现音频服务未响应该怎么解决_Win10中出现音频服务未响应该如何解决

Win10中出现音频服务未响应该怎么解决_Win10中出现音频服务未响应该如何解决

- 上一篇

- Win10中出现音频服务未响应该怎么解决_Win10中出现音频服务未响应该如何解决

- 下一篇

- Java File分隔符和Path分隔符如何使用

-

- 文章 · linux | 2小时前 |

- tailf命令实时查看日志详解

- 276浏览 收藏

-

- 文章 · linux | 13小时前 |

- Linux更换壁纸详细教程

- 114浏览 收藏

-

- 文章 · linux | 17小时前 | Linux

- Linux优雅关机命令及shutdown参数解析

- 192浏览 收藏

-

- 文章 · linux | 19小时前 |

- Linux用ip命令替代ifconfig教程

- 451浏览 收藏

-

- 文章 · linux | 22小时前 |

- Linux下Wget递归下载与续传技巧

- 461浏览 收藏

-

- 文章 · linux | 23小时前 |

- Linux多因素认证配置方法详解

- 194浏览 收藏

-

- 文章 · linux | 1天前 |

- Linux多路径路由配置详解

- 132浏览 收藏

-

- 文章 · linux | 1天前 |

- Linux远程桌面怎么用?VNC/XRDP教程

- 192浏览 收藏

-

- 文章 · linux | 1天前 |

- Linux安装图形界面教程详解

- 119浏览 收藏

-

- 文章 · linux | 1天前 |

- Linux下安装Ruby环境详细教程

- 221浏览 收藏

-

- 文章 · linux | 1天前 |

- Linuxulimit设置与调优指南

- 292浏览 收藏

-

- 文章 · linux | 1天前 |

- Ansible脚本开发实战指南

- 176浏览 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 485次学习

-

- ChatExcel酷表

- ChatExcel酷表是由北京大学团队打造的Excel聊天机器人,用自然语言操控表格,简化数据处理,告别繁琐操作,提升工作效率!适用于学生、上班族及政府人员。

- 4130次使用

-

- Any绘本

- 探索Any绘本(anypicturebook.com/zh),一款开源免费的AI绘本创作工具,基于Google Gemini与Flux AI模型,让您轻松创作个性化绘本。适用于家庭、教育、创作等多种场景,零门槛,高自由度,技术透明,本地可控。

- 4479次使用

-

- 可赞AI

- 可赞AI,AI驱动的办公可视化智能工具,助您轻松实现文本与可视化元素高效转化。无论是智能文档生成、多格式文本解析,还是一键生成专业图表、脑图、知识卡片,可赞AI都能让信息处理更清晰高效。覆盖数据汇报、会议纪要、内容营销等全场景,大幅提升办公效率,降低专业门槛,是您提升工作效率的得力助手。

- 4366次使用

-

- 星月写作

- 星月写作是国内首款聚焦中文网络小说创作的AI辅助工具,解决网文作者从构思到变现的全流程痛点。AI扫榜、专属模板、全链路适配,助力新人快速上手,资深作者效率倍增。

- 5895次使用

-

- MagicLight

- MagicLight.ai是全球首款叙事驱动型AI动画视频创作平台,专注于解决从故事想法到完整动画的全流程痛点。它通过自研AI模型,保障角色、风格、场景高度一致性,让零动画经验者也能高效产出专业级叙事内容。广泛适用于独立创作者、动画工作室、教育机构及企业营销,助您轻松实现创意落地与商业化。

- 4727次使用

-

- 命令行工具:应对Linux服务器安全挑战的利器

- 2023-10-04 501浏览

-

- 如何使用Docker进行容器的水平伸缩和负载均衡

- 2023-11-07 501浏览

-

- linux .profile的作用是什么

- 2024-04-07 501浏览

-

- 如何解决s权限位引发postfix及crontab异常

- 2024-11-21 501浏览

-

- 如何通过脚本自动化Linux上的K8S安装

- 2025-02-17 501浏览